行业新闻与博客

注意:PHP 反序列化技术为安全研究人员提供了丰富的选择

随着趋势科技的零日倡议(ZDI)发布了关键漏洞利用链的详细信息,Drupal 安全团队最近已解决了这个问题,PHP 反序列化漏洞的风险在本周再次受到关注。

早在一月份,Drupal 发布了一个安全补丁,以减轻内容管理框架暴露于远程代码执行(RCE)漏洞的风险,该漏洞可通过 PHP 的内置 phar 流包装器加以利用,该功能允许开发人员通过以下方式访问捆绑包中的代码: URI。

三个月后,零日披露平台 ZDI 发布了一篇技术博客文章,详细说明了其购买方式,以及研究员 Sam Thomas 的另一个 bug,他演示了如何利用链接漏洞利用漏洞允许对目标 Drupal 进行“一键式代码执行”。网站。

为了有效利用此漏洞,攻击者必须将三个恶意映像文件上传到目标服务器,并诱使站点管理员遵循精心设计的链接。

正如 ZDI 所指出的,这种多阶段攻击“并非完全是最平稳的利用途径”。但是,如果一切顺利,攻击者将能够在 Web 服务器上实现代码执行:

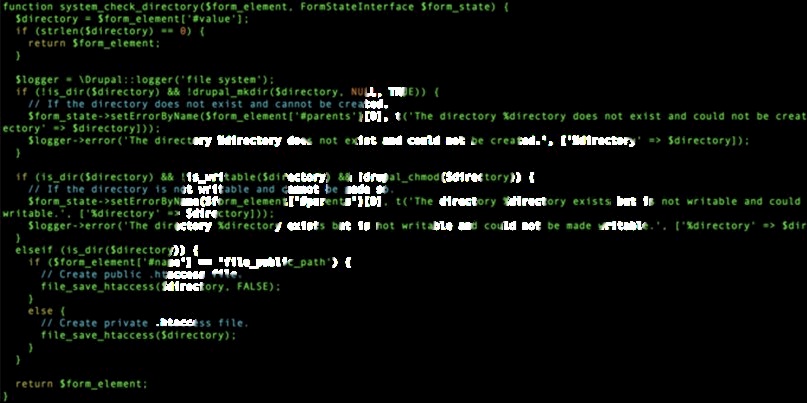

[非序列化错误] 是通过位于 / admin / config / media / file-system 端点的 file_temporary_path 请求参数触发的。攻击者可能会指定 phar:// 流包装器,以将 file_temporary_path 参数指向在攻击之前上传到 Drupal 服务器的恶意 phar 存档。根据 Thomas 的介绍,文件操作!is_dir($ directory)足以使 PHP 触发存储在 phar 存档中的元数据的反序列化。通过 POP 链利用技术,攻击者可以使用精心制作的 phar 存档在其中执行任意代码。 Web 服务器的上下文。

一个值得关注

近几个月来,英国 Pentest Limited 的研究主管 Thomas 一直在为 PHP 反序列化提供新的思路。

Drupal 漏洞利用基于他去年在 Black Hat USA 上发表的研究(PDF),他的工作还被 PortSwigger Web Security 评为 2018年十大 Web 黑客技术之一。

Drupal 现在已经在其 CMS 框架中修复了该漏洞,但是 ZDI 说 Thomas 证明了围绕 PHP 反序列化的漏洞利用日益受到关注。

该公司表示:“除非 PHP 决定修改 phar 存档处理行为,否则当通过文件操作员传递用户控制的数据时,程序员将需要格外警惕。”

Thomas 同意 PHP 反序列化错误不会很快消失。

“我绝对认为这是值得关注的,”他告诉《每日新闻》。“自从我发表演讲以来,看到其他人找到例子真是令人高兴。”

的确,自从他在拉斯维加斯和其他地方发表演讲以来,包括 Steven Seeley 和 RIPS Tech 团队在内的研究人员都采取了行动,以证明自己基于 PHP 反序列化技术的利用。

那些有兴趣了解更多信息的人应该查看 Thomas 在去年BSides Manchester 的演讲。

本文由机器译制

最近新闻

2023年02月16日

2021年11月25日

2021年10月11日

2021年09月07日

2021年08月03日

2020年12月01日

2020年12月01日

2020年12月01日