行业新闻与博客

最新研究发现 75%的 CIO 关注与 TLS 证书相关的安全风险

Venafi 的最新调查发现,有 93%的受调查 CIO 表示他们拥有超过 10,000 个证书,而 74%的首席信息官表示他们最近经历了与证书相关的停机

尽管这听起来像是一部科幻电影,但机器身份却是真实存在的。实际上,如果您像大多数在其网站上具有 SSL / TLS 证书的组织一样,则意味着您的组织也具有计算机标识(或也许有许多计算机标识)。

根据我们在专门从事机器身份保护的网络安全公司 Venafi 朋友的一项研究中,全球首席信息官越来越关注与这些机器身份相关的安全风险。但是,机器身份究竟是什么?它与 SSL / TLS 证书有何关系?您如何做才能保护组织免受这些风险?

我们将回答这些问题,并分享他们调查中的重点。

Venafi 全球 CIO 研究的主要发现

Venafi 赞助了 Coleman Parkes 进行的一项市场研究,以更好地了解 CIO 如何看待与机器身份相关的风险。简而言之,机器身份就是在数字世界中识别您的业务的身份。企业,组织和政府都使用这些机器身份在各种平台上安全地进行身份验证和通信。使用的最常见的计算机身份类型是 SSL / TLS 证书及其对应的密钥。

考虑到机器身份与 SSL / TLS 证书和密钥是并驾齐驱的,因此很容易看出为什么这项调查引起了我们的注意。

以下是参与者的调查反馈中需要注意的前五项发现:

1. 75%的 CIO 担心与 TLS 机器身份相关的风险

Venafi 的研究表明,大多数 CIO 都担心源自计算机身份或与计算机身份相关的安全风险。当被问及他们是否担心由于 SSL / TLS 证书和密钥的广泛使用而产生的安全风险时,四分之三的受访者说是。另有 1%的人表示他们不确定是否应该关注。

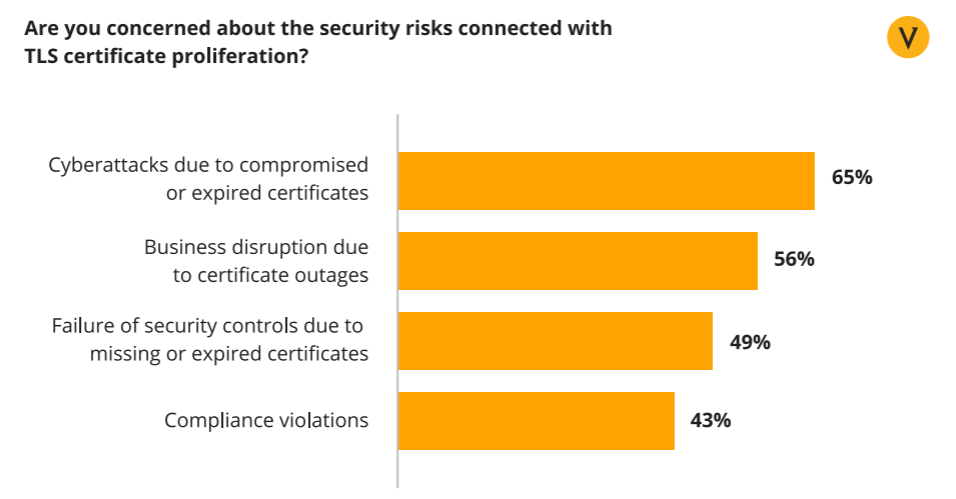

将近三分之二(65%)的受访者表示的主要担忧与使用过期或损坏的证书导致的风险增加有关。近年来,TLS 证书和密钥的使用激增,这是造成这种担忧的部分原因。

条形图打破了 Venafi 调查参与者所表达的与 TLS 证书的广泛使用(并且正在不断增长)有关的最大安全隐患。

条形图打破了 Venafi 调查参与者所表达的与 TLS 证书的广泛使用(并且正在不断增长)有关的最大安全隐患。

不过,好消息是,这意味着 IT 和网络安全团队的负责人越来越意识到保护这些机器身份的必要性。

2. 91%的 CIO 表示他们在其 IT 基础架构中具有完全可见的 TLS 证书

能见度很好,但是您实际看几次?从物理上调查网络和 IT 基础结构的每个角落都是不切实际的。但这是自动监视 TLS 证书的证书管理工具非常重要的地方。

证书中断清楚地表明组织缺乏对 IT 基础架构中存在的证书和密钥的认识。考虑到政府和企业普遍遇到的证书中断情况如何,我们担心的是,这些 CIO 中的一些人并不像他们想象的那样了解。(或者,至少,他们没有他们认为的那样可见度。)

3. 79%的 CIO 知道他们拥有多少个活动 TLS 证书和密钥

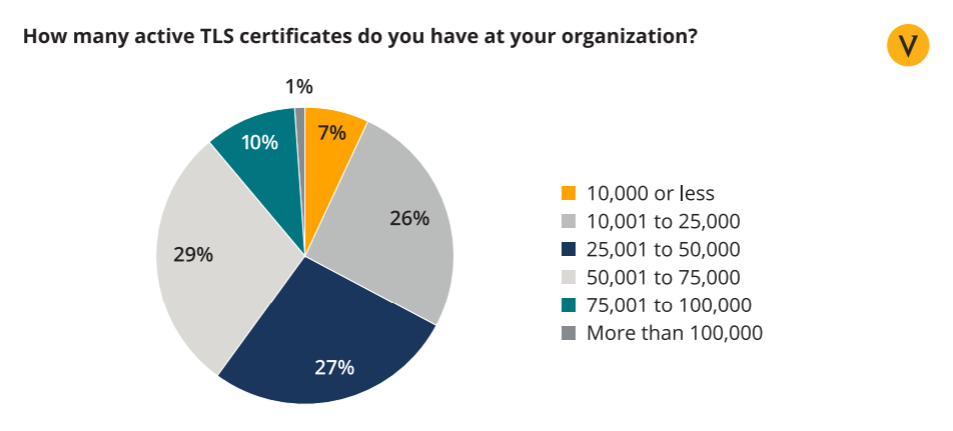

该研究报告称,超过四分之三的受访者知道其 IT 基础架构中存在多少个活动证书和密钥。实际上,有 93%的受访者(十分之九)估计他们拥有至少 10,000 个活动的 TLS 证书,其中 40%的人认为使用的证书超过 50,000。

Venafi 的此饼图展示了对 CIO 相信其组织已使用的有效 TLS 证书的看法。

同样,考虑到常见的证书中断情况,如果让 79%的 CIO 真正了解其组织中的每个证书,我都会感到非常惊讶-这似乎异常高。几个月前,我们分享了 KeyFactor 和 Ponemon Institute 的研究,该研究表明 74%的组织不知道他们使用了多少数字证书。

现在,这并不是说我认为 CIO 是故意欺骗的。也许,科尔曼·帕克斯(Coleman Parkes)对一组具有超常知识和网络意识的 CIO 进行了调查。但是我认为最可能的情况是,受访者高估了其证书使用意识(或低估了其真实的计算机身份数量)。

您认为哪个数字更准确?

4. 74%的 CIO 表示他们的业务在最近两年内发生了与证书相关的停机

这项研究中的 CIO 在承认其组织近年来经历的证书中断方面似乎没有任何困难。他们中有近四分之三表示在过去两年中发生了断电。60%的受访者表示中断发生在去年,而 34%的受访者表示发生在最近六个月之内。

如前所述,证书中断通常是由于证书管理不善造成的。就像允许 TLS 证书过期一样简单,或者不太可能的情况是它可能是由公共信任的证书颁发机构(CA)吊销的证书导致的。还有第三种可能的原因-CA 被浏览器破坏和不信任-但是,尽管它发生在过去,但值得庆幸的是,这是更为罕见的情况。

不管是什么原因,最重要的是与证书相关的中断对企业不利。

中断可能导致从显示错误消息(难看的“不安全”警告)到终止服务的一切事情。但是更糟的是,这些中断最终可能导致收入损失,并在客户眼中对您的组织产生信任。

5.尽管有他们的担忧,CIO 还是意识到机器身份将继续存在

机器身份对于数字通信和技术的许多方面都是必不可少的。TLS 证书和密钥随处可见,从网站和 API 到移动和物联网设备。这种趋势不仅会持续下去,而且还会增长。实际上,绝大多数的受访者(高达 97%)估计其组织的 TLS 证书数量将在明年增长 20%以上!

许多企业似乎对当前的机器身份管理能力过于自信。因此,由于机器身份在可预见的将来会保留下来,并且随着它们将使用的证书和密钥数量的增加,这意味着他们确实需要抛弃骄傲并通过客观的眼光看待他们当前的能力。

大收获:这项研究将重点放在自动化上

该调查最大的收获是,它强调了自动化证书生命周期如此重要的原因。尽管较小的企业和组织可能可以摆脱手动证书管理,但是对于大型组织和企业而言,这样做几乎是不可能的。为什么?因为小型企业更有可能在其基础架构中拥有更多可管理数量的活动证书。

另一方面,企业在任何给定时间都可以在其网络和其他 IT 基础架构中拥有成千上万个活动证书。要使手动证书管理在这种情况下起作用,您基本上必须拥有多个全职员工,其唯一职责是每天管理 TLS 证书和密钥。

仅仅花大量时间,劳动力和金钱资源专门用于手动管理许多证书的做法将是荒谬的。我相信您会同意,您的员工可以有更多更有价值(更富有成效)的方式来度过他们的时间。因此,自动化证书生命周期可以帮助您保护计算机身份和整个组织的安全。

自动化如何帮助您的业务

没有人可以争辩到正确管理证书的重要性-但这并不意味着与证书相关的任务并不繁琐且重复。同样,与重新颁发和轮换证书相比,还有更好的方式让您的员工花费时间。这就是为什么证书自动化工具至关重要的原因。

哎呀,甚至 NIST 也同意。美国国家标准技术研究院在其有关保护 Web 交易安全的特别报告 NIST SP-1800-16 中,提供了有关正确管理和保护 TLS 证书和密钥的指南。他们的用于确保机器身份的框架的核心是什么?自动化。

证书管理器可自动执行那些无聊(但仍必要)的任务,从而使您的技术团队腾出精力来专注于需要批判性思考的更高级别的任务。这样,您的员工可以从事可以改善您的业务或服务的项目,而不必费力地完成库存任务,并确保在到期证书导致任何安全事件之前将其交换掉。

本文由机器译制

最近新闻

2023年02月16日

2021年11月25日

2021年10月11日

2021年09月07日

2021年08月03日

2020年12月01日

2020年12月01日

2020年12月01日